让电脑瘫痪

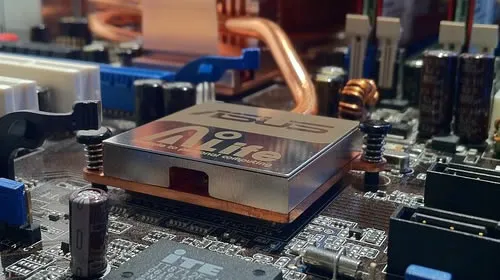

把主要芯片烧掉就行了,比如用一次性打火机的电池,对着芯片咔嚓咔嚓的放电,几下OK了。或者软件刷个其他的bios文件进去也一样。

让电脑瘫痪硬件

首先纠正一下是CIH病毒,不是CTH。CIH通过软件传播,可以破坏计算机硬件(主要是破坏主板bios,从而使主板和相关硬件瘫痪)。

让电脑瘫痪的代码

计算机病毒的特点是:

1、传染性:

计算机病毒的一大特征是传染性,能够通过U盘、网络等途径入侵计算机。在入侵之后,往往可以实现病毒扩散,感染未感染计算机,进而造成大面积瘫痪等事故。

2、破坏性:

病毒入侵计算机,往往具有极大的破坏性,能够破坏数据信息,甚至造成大面积的计算机瘫痪,对计算机用户造成较大损失。

3、隐蔽性:

计算机病毒不易被发现,这是由于计算机病毒具有较强的隐蔽性,其往往以隐含文件或程序代码的方式存在,在普通的病毒查杀中,难以实现及时有效的查杀。

4、可触发性:

病毒因某个事件或数值的出现,诱使病毒实施感染或进行攻击的特征。

传播途径有:

1、通过移动存储设备进行病毒传播:如U盘、CD、软盘、移动硬盘等都可以是传播病毒的路径。

2、通过网络来传播:这里描述的网络方法也不同,网页、电子邮件、QQ、BBS等都可以是计算机病毒网络传播的途径。

3、利用计算机系统和应用软件的弱点传播:近年来,越来越多的计算机病毒利用应用系统和软件应用的不足传播出去因此这种途径也被划分在计算机病毒基本传播方式中。

让电脑瘫痪不留痕迹

用记事本编一个代码为%0|%0的东西,保存,再把文件后缀名改成.bat格式,就行了。它是靠耗尽电脑内存而导致电脑死机。

让电脑瘫痪的黑客

黑客入侵电脑的方式主要有如下: 1、隐藏黑客的位置 : 典型的黑客会使用如下技术隐藏他们真实的IP地址: 利用被侵入的主机作为跳板; 在安装Windows 的计算机内利用Wingate 软件作为跳板;利用配置不当的Proxy作为跳板。 更老练的黑客会使用电话转接技术隐蔽自己。他们常用的手法有:利用800 号电话的私人转接服务联接ISP, 然后再盗用他人... 黑客入侵电脑的方式主要有如下: 1、隐藏黑客的位置 : 典型的黑客会使用如下技术隐藏他们真实的IP地址:

利用被侵入的主机作为跳板;

在安装Windows 的计算机内利用Wingate 软件作为跳板;利用配置不当的Proxy作为跳板。 更老练的黑客会使用电话转接技术隐蔽自己。他们常用的手法有:利用800 号电话的私人转接服务联接ISP, 然后再盗用他人的账号上网;通过电话联接一台主机,再经由主机进入Internet。 使用这种在电话网络上的"三级跳"方式进入Internet 特别难于跟踪。理论上,黑客可能来自世界任何一个角落。如果黑客使用800号拨号上网,他更不用担心上网费用。 2、网络探测和资料收集: 黑客利用以下的手段得知位于内部网和外部网的主机名。 使用nslookup 程序的ls命令;

通过访问公司主页找到其他主机;

阅读FTP服务器上的文挡;

联接至mailserver 并发送 expn请求;

Finger 外部主机上的用户名。 在寻找漏洞之前,黑客会试图搜集足够的信息以勾勒出整个网络的布局。利用上述操作得到的信息,黑客很容易列出所有的主机,并猜测它们之间的关系。 3、找出被信任的主机: 黑客总是寻找那些被信任的主机。这些主机可能是管理员使用的机器,或是一台被认为是很安全的服务器。 下一步,他会检查所有运行nfsd或mountd的主机的NFS输出。往往这些主机的一些关键目录(如/usr/bin、/etc和/home)可以被那台被信任的主机mount。

Finger daemon 也可以被用来寻找被信任的主机和用户,因为用户经常从某台特定的主机上登录。 黑客还会检查其他方式的信任关系。比如,他可以利用CGI 的漏洞,读取/etc/hosts.allow 文件等等。 分析完上述的各种检查结果,就可以大致了解主机间的信任关系。下一步, 就是探测这些被信任的主机哪些存在漏洞,可以被远程侵入。 4、找出有漏洞的网络成员: 当黑客得到公司内外部主机的清单后,他就可以用一些Linux 扫描器程序寻找这些主机的漏洞。黑客一般寻找网络速度很快的Linux 主机运行这些扫描程序。 所有这些扫描程序都会进行下列检查:

TCP 端口扫描;

RPC 服务列表;

NFS 输出列表;

共享(如samba、netbiox)列表;

缺省账号检查;

Sendmail、IMAP、POP3、RPC status 和RPC mountd 有缺陷版本检测。 进行完这些扫描,黑客对哪些主机有机可乘已胸有成竹了。

如果路由器兼容SNMP协议,有经验的黑客还会采用攻击性的SNMP 扫描程序进行尝试, 或者使用"蛮力式"程序去猜测这些设备的公共和私有community strings。

5、利用漏洞: 现在,黑客找到了所有被信任的外部主机,也已经找到了外部主机所有可能存在的漏洞。下一步就该开始动手入侵主机了。 黑客会选择一台被信任的外部主机进行尝试。一旦成功侵入,黑客将从这里出发,设法进入公司内部的网络。但这种方法是否成功要看公司内部主机和外部主机间的过滤策略了。攻击外部主机时,黑客一般是运行某个程序,利用外部主机上运行的有漏洞的daemon窃取控制权。有漏洞的daemon包括Sendmail、IMAP、POP3各个漏洞的版本,以及RPC服务中诸如statd、mountd、pcnfsd等。有时,那些攻击程序必须在与被攻击主机相同的平台上进行编译。 6、获得控制权: 黑客利用daemon的漏洞进入系统后会做两件事:清除记录和留下后门。 他会安装一些后门程序,以便以后可以不被察觉地再次进入系统。大多数后门程序是预先编译好的,只需要想办法修改时间和权限就可以使用,甚至于新文件的大小都和原有文件一样。黑客一般会使用rcp 传递这些文件,以便不留下FTP记录。一旦确认自己是安全的,黑客就开始侵袭公司的整个内部网。 7.窃取网络资源和特权: 黑客找到攻击目标后,会继续下一步的攻击,步骤如下:

(1)下载敏感信息 (2)攻击其他被信任的主机和网络 (3)安装sniffers (4)瘫痪网络

让电脑瘫痪的指令

1、ping -t的使用

不间断地Ping指定计算机,直到管理员中断。

这就说明电脑连接路由器是通的,网络效果很好。下面按按住键盘的Ctrl+c终止它继续ping下去,就会停止了,会总结出运行的数据包有多少,通断的有多少了。

2、ping -a的使用

ping-a解析计算机名与NetBios名。就是可以通过ping它的ip地址,可以解析出主机名。

3、ping -n的使用

在默认情况下,一般都只发送四个数据包,通过这个命令可以自己定义发送的个数,对衡量网络速度很有帮助,比如我想测试发送10个数据包的返回的平均时间为多少,最快时间为多少,最慢时间为多少就可以通过以下获知:

从以上我就可以知道在给47.93.187.142发送10个数据包的过程当中,返回了10个,没有丢失,这10个数据包当中返回速度最快为32ms,最慢为55ms,平均速度为37ms。说明我的网络良好。

如果对于一些不好的网络,比如监控系统中非常卡顿,这样测试,返回的结果可能会显示出丢失出一部分,如果丢失的比较多的话,那么就说明网络不好,可以很直观的判断出网络的情况。

4、ping -l size的使用

-l size:发送size指定大小的到目标主机的数据包。

在默认的情况下Windows的ping发送的数据包大小为32byt,最大能发送65500byt。当一次发送的数据包大于或等于65500byt时,将可能导致接收方计算机宕机。所以微软限制了这一数值;这个参数配合其它参数以后危害非常强大,比如攻击者可以结合-t参数实施DOS攻击。(所以它具有危险性,不要轻易向别人计算机使用)。

例如:ping -l 65500 -t 211.84.7.46

会连续对IP地址执行ping命令,直到被用户以Ctrl+C中断.

这样它就会不停的向211.84.7.46计算机发送大小为65500byt的数据包,如果你只有一台计算机也许没有什么效果,但如果有很多计算机那么就可以使对方完全瘫痪,网络严重堵塞,由此可见威力非同小可。

5、ping -r count的使用

在“记录路由”字段中记录传出和返回数据包的路由,探测经过的

路由个数,但最多只能跟踪到9个路由。

ping -n 1 -r 9 202.102.224.25 (发送一个数据包,最多记录9个路由)

将经过 9个路由都显示出来了,可以看上图。

ping命令用的较多的就这6类的,大家有可能在项目中会用到的。

6、批量Ping网段

对于一个网段ip地址众多,如果单个检测实在麻烦,那么我们可以直接批量ping网段检测,那个ip地址出了问题,一目了然。

先看代码,直接在命令行窗口输入:

for /L %D in (1,1,255) do ping 10.168.1.%D

IP地址段修改成你要检查的IP地址段。

当输入批量命令后,那么它就自动把网段内所有的ip地址都ping完为止。

那么这段“for /L %D in(1,1,255) do ping 10.168.1.%D” 代码是什么意思呢?

代码中的这个(1,1,255)就是网段起与始,就是检测网段192.168.1.1到192.168.1.255之间的所有的ip地址,每次逐增1,直接到1到255这255个ip检测完为止。

让电脑瘫痪的方法

方法如下,此方法不会对电脑硬件造成故障:

1、打开电脑,按win+R键进入运行窗口,输入cmd,敲击回车。

2、然后就打开了cmd命令提示符窗口。

3、在cmd命令提示符内输入“taskkill /f /t /im system”,敲击回车。

4、然后电脑就瘫痪了。

让电脑瘫痪的病毒

病毒

病毒有两个特性:

1. 自我执行性

2. 自我复制性

一些的计算机病毒设计出来就是为了破坏计算机系统,包括破坏已有程序、删除文件等。其他的病毒可能只会自我复制,占用硬盘空间,内存等物理设备导致计算机瘫痪。

有五种病毒的分类:

文件传染病毒

文件传染病毒感染程序文件。这些病毒通常会感染可执行代码,例如.com和.exe文件。当从软盘,硬盘驱动器或网络运行受感染的程序时,它可以感染其他文件。其中许多病毒都是内存驻留的。内存被感染后,任何未受感染的可执行文件都会被感染。已知的文件传染病毒的例子包括耶路撒冷和Cascade。

引导扇区病毒

引导扇区病毒感染磁盘的系统区域 - 即软盘和硬盘上的引导记录。所有软盘和硬盘(包括仅包含数据的磁盘)在计算机启动时运行的引导记录中包含一个小程序。引导扇区病毒将自身附加到磁盘的这一部分,并在用户尝试从受感染的磁盘启动时激活。这些病毒本质上总是驻留在内存中。大多数是为DOS编写的,但是,无论操作系统如何,所有PC都是此类病毒的潜在目标。感染所需的只是尝试使用受感染的软盘启动计算机此后,当病毒保留在内存中时,所有未受写保护的软盘在访问软盘时都会被感染。引导扇区病毒的示例有Form,Disk Killer,Michelangelo和Stoned

主引导记录病毒

主引导记录病毒是内存驻留病毒,它们以与引导扇区病毒相同的方式感染磁盘。这两种病毒类型之间的区别在于病毒代码所在的位置。主引导记录感染者通常将主引导记录的合法副本保存在不同的位置。被引导扇区病毒或主引导扇区病毒感染的Windows NT计算机将无法启动。这是因为与Windows 95/98相比,操作系统访问其引导信息的方式不同。如果您的Windows NT系统使用FAT分区格式化,通常可以通过启动到DOS并使用防病毒软件来删除病毒。如果启动分区是NTFS,则必须使用三个Windows NT安装磁盘恢复系统。主引导记录感病毒示例有NYB,AntiExe和Unashamed。

多方病毒

多方病毒感染引导记录和程序文件。这些特别难以修复。如果引导区域的病毒被清楚了,但程序文件区的病毒没有被清除,则引导区域将被重新感染。反之亦然。多方病毒的例子包括One_Half,Emperor,Anthrax和Tequilla。

宏病毒

这些类型的病毒感染数据文件。它们是最常见的并且使公司花费最多的钱和时间来修复。随着Microsoft Office 97中Visual Basic的出现,可以编写一种宏病毒,它不仅可以感染数据文件,还可以感染其他文件。宏病毒感染Microsoft Office Word,Excel,PowerPoint和Access文件。较新的病毒现在也出现在其他计划中。所有这些病毒都使用另一个程序的内部编程语言,该语言的创建允许用户自动执行该程序中的某些任务。由于这些病毒易于创建,现在有数千种病毒在流通。宏病毒的例子包括W97M.Melissa,WM.NiceDay和W97M.Groov。

木马

木马一般伪装成正常的程序,与真正病毒的一个非常重要的区别是它们不像病毒那样自我复制。特洛伊木马程序包含恶意代码,这些代码在被触发时会导致数据丢失甚至被盗。