席卷全球的WannaCry勒索病毒的影响仍在持续,目前至少有150个国家受到网络攻击。国内多所高校遭到了网络攻击,还有相当一部分企事业单位的电脑也同样中招。

由于WannaCry病毒在国内爆发的日子是北京时间周五晚上,普遍担心:周一上班时,办公族一开电脑就中招,从而导致WannaCry扩散范围更大。

经过安全公司、政府主管机构、媒体等各级部门的大力宣传和行动,WannaCry病毒扩散也有效得遏制,业界普遍担心的WannaCry病毒“周一见”并未出现。

5月15日,中央网信办网络安全协调局负责人表示,“蠕虫”式勒索软件传播速度放缓。该负责人同时建议,各方面都要高度重视网络安全问题,及时安装安全防护软件,及时升级操作系统和各种应用的安全补丁,设置高安全强度口令并定期更换,不要下载安装来路不明的应用软件,对特别重要的数据采取备份措施等。

WannaCry病毒爆出三天了,专杀工具或产品依旧遥遥无期

经过这几天,各个安全及相关行业公司集中火力、各个角度、各种方式的普及,网友们对于WannaCry病毒的危害和防范有了普遍认知。

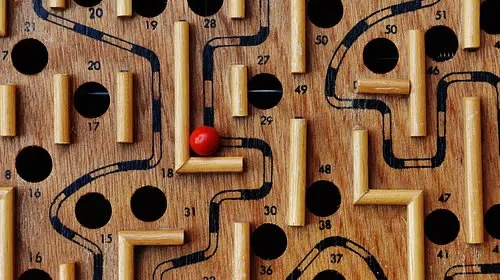

从周五曝出到今天已经近4天,专家对于WannaCry各种解多如牛毛,各个技术分析也层出不穷,各种防范措施耳熟能详。但是截止到5月16日早上9点,针对该病毒的专杀的工具国内仅出现一个。这不禁让很多网友担心:到底是“魔高一尺道高一丈”?还是“道高一尺魔高一丈”?

虽然大部分安全公司公司没有发布专杀工具或查杀产品,5月15日上午A股开盘后,信息安全板块各支股票却红色封停。无怪乎有网友笑着说:这要是在国外,相关公司的股票该被做空了。

虽然躲过了WannaCry病毒,你公司的网络安全却要重新考量

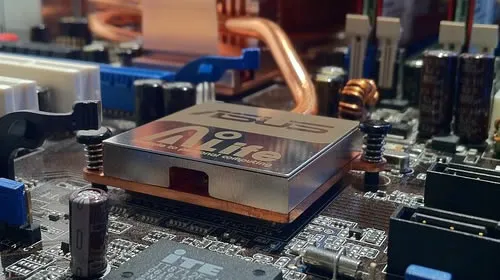

据了解,WannaCry病毒是利用NSA黑客武器库泄漏的“EternalBlue”发起的病毒攻击事件。“EternalBlue”会扫描开放445文件共享端口的Windows机器,可以远程在电脑和服务器中植入勒索软件、控制木马等恶意程序。可能为了防范遭泄露“EternalBlue”被人利用,3月份的微软公司发布了一个针对该攻击系统漏洞补丁,国内外各个安全软件进行了推送。

但是,就是这样一个严重的漏洞补丁,并没有引起企业内网管理人员的重视,很多管理员直接了该补丁的安装。更有很多个人用户以会关闭Windows Update为荣,错以为不安装杀毒软件、不打漏洞补丁就比其他网友高一等;而 正是这些坏习惯,导致学校、医院、交通等公共服务行业大批电脑和个人电脑遭到了WannaCry病毒的攻击,大批重要文件资料被锁死。

在传统理解中,大家一直认为企业内网是比较安全的,因为部署了重重安全设置。不仅有防火墙、IPS、IDS、杀毒软件,很多重要的部门机构更会使用的是“双网”——也就是内外网隔离:内网办公,外网连接internet。当然,也有单位使用网闸进行隔离的。

因此,很多企业网络管理员只关注外部防护,而忽略内网的终端安全升级与防御建设,而这次的WannaCry病毒恰恰是通过个人电脑向内网系统渗透攻击。

在这个互联互联网普及的云计算时代,企业办公网络边界越来越模糊。接入企业内网的不仅仅是办公设备,还有办公人员的私人手机、平板、摄像头、手环等各种智能设备,这些都可能成为病毒进入内网的媒介通道。

这次WannaCry病毒给内网系统安全敲响了警钟,也让企业信息化负责人重考量当前内网安全规范,并重新思考在这个移动互联网时代,如何加强内网安全管理?怎么做一个跟上时代发展的内网安全建设者。

内网是否安全有三个关键因素:一看老板是否重视,二看安全策略是否科学,三看“守夜人”是否专业。

首先,只有老板重视安全,全员才会重视,人人才能够参与到网络安全的建设中;其次,根据当前发展制定适合的安全策略,比如禁止私人设备接入内网、关闭私搭乱建的无线产品、办公电脑禁止外带、定期对内网电脑服务器等进行安全体检等等,安全才能有的放矢的落地;最后,需要一个专业网络管理负责人或者聘用专业安全公司,如果网络管理人员都不专业,那么企业安全无从谈起。