2017年最大规模的数据泄露事故利用了合法软件的缺陷,所以对高级检测技术的需求从未如此强烈。为了帮助企业提升对复杂威胁的调查和响应,卡巴斯基实验室启动了一项最新的被称为卡巴斯基云沙盒的服务。由于其云端特性,该服务能够让企业有机会使用沙盒而无需额外的硬件基础设施投资。相反,该解决方案作为卡巴斯基威胁服务门户的一部分,可以通过订阅获取。允许客户在虚拟环境中对可疑文件进行“引爆”,获取该文件行为的完整报告。该解决方案旨在提高事件响应效率和网络安全取证效率,与此同时不会对企业的IT系统构成风险。

2017年,利用合法软件缺陷的攻击手段成为了网络罪犯高效率的商品,因为这样恶意行为很容易隐藏在受信任的进程中。即使是有经验的网络安全团队也无法一直保证能够识别出使用这种隐藏技巧的恶意软件。为了实现这一目标,安全团队必须装备高级检测技术,包括沙盒技术,而这一技术通常需要不菲的硬件投资,而这对许多IT安全团队来说并不容易实现。利用卡巴斯基云沙盒,可以以服务的形式从卡巴斯基威胁情报门户获取到高级检测和取证功能,让网络安全团队既可以受益于先进的技术,又可以确保满足自己的预算需求。这项服务能够让网络安全团队和安全运营中心(SOC)的专家深入了解恶意软件的行为和设计,检测出那些尚未在野外发现的针对性网络威胁。

先进的反规避技术:揭露隐藏的真相

为了引诱恶意软件显示器有害的潜在特性,沙盒技术应当具备先进的反规避技术。被涉及在特定软件环境下运行的恶意程序不会在一台“干净”的虚拟机上爆发,而且很可能会不留痕迹地销毁自身。为了避免这种情况,卡巴斯基云沙盒采用了多种用户模拟技术,例如Windows按钮点击、文档滚动、让恶意软件有机会暴露自己特殊的例行进程、用户环境参数随机化等多种技术。

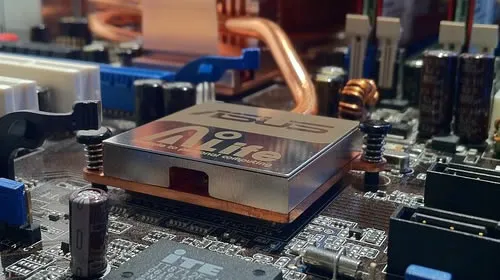

卡巴斯基云沙盒,使用虚拟机基础设施,能够让用户手动和自动检测可疑文件

日志系统:任何事件都不会在噪音中被遗漏

当恶意软件开始执行其毁灭性行为时,卡巴斯基云沙盒中的另一项创新技术开始生效:其日志子系统会非侵入式地截获恶意行为。例如,当一个Word文档开始表现出可疑行为如开始在计算机内存中创建字符串,执行Shell命令,或者释放恶意组件(这些行为对文本文档来说都是异常活动)——这些事件会被卡巴斯基云安全日志子系统所记录。它具有广泛的功能,可以检测各种各样的恶意事件,包括DLL、注册表项注册和修改、HTTP和DNS请求、文件创建、删除和修改等。之后向客户提供包含数据可视化图表和屏幕截图的完整报告,以及便于阅读的沙盒日志。

首屈一指的检测和事故响应性能

卡巴斯基云沙盒的检测性能得到了卡巴斯基安全网络(KSN)的大数据实时威胁情报的支持,为客户提供在野外发现的已知和未知威胁的即时状态。先进的行为分析基于20多年的卡巴斯基实验室应对最为复杂威胁的研究经验,能够让客户检测出之前从未见过的恶意对象。

除了能够获取高级检测功能外,安全运营中心(SOC)的专家和研究人员还能够通过卡巴斯基威胁情报门户放大事故响应活动。在进行数字取证或事故响应时,网络安全人员可以接收有关URL、域名、IP地址、文件散列、威胁名称、统计/行为数据和WHOIS / DNS数据的最新详细威胁情报,之后将这些知识与样本在云沙盒分析中生成的感染迹象(IOC)相关联。我们还提供将其自动整合到客户安全操作中的API,使得网络安全团队可以在几分钟之内增强他们的事故调查能力。

卡巴斯基实验室首席技术官Nikita Shvetsov评论说:“当今的企业越来越多地收到网络犯罪的威胁,对快速事故响应和数字取证的需求从来没有如此之大。卡巴斯基云沙盒是卡巴斯基实验室全球威胁情报系统的一个重要补充,专门用来应对这些挑战。作为对卡巴斯基威胁情报门户客户可用的大量威胁情报的补充,卡巴斯基云沙盒是一种独特的文件分析服务,能够让网络安全研究人员和安全运行中心团队深入了解文件的行为,同时不会给IT基础设施造成风险”。